Wireshark ist ein sogenannter Sniffer, mit dem man Netzwerkverkehr mitschneiden und anschließend übersichtlich analysieren kann.

Unter Windows wird eine kompatible NIC benötigt, die den Einsatz von WinPcap, einer hardwarenahen Programmbibliothek und Treiber, unterstützt.

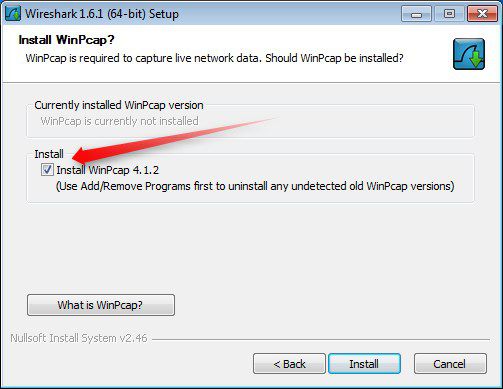

Installation von Wireshark

Führen Sie die Standardinstallation von Wireshark aus. Achten Sie dabei darauf, das Sie die Installation von WinPcap mit einschließen.

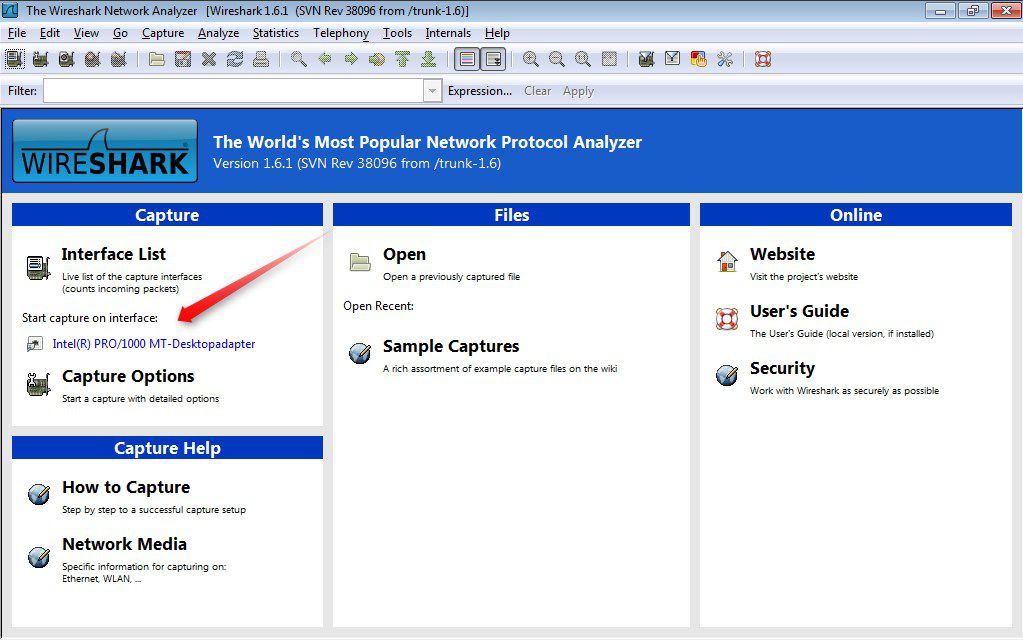

Konfiguraton von Wireshark

Wenn Sie Wireshark zum ersten mal starten, müssen Sie das Netzwerk Interface auswählen, dessen Netzwerkverkehr Sie analysieren wollen.

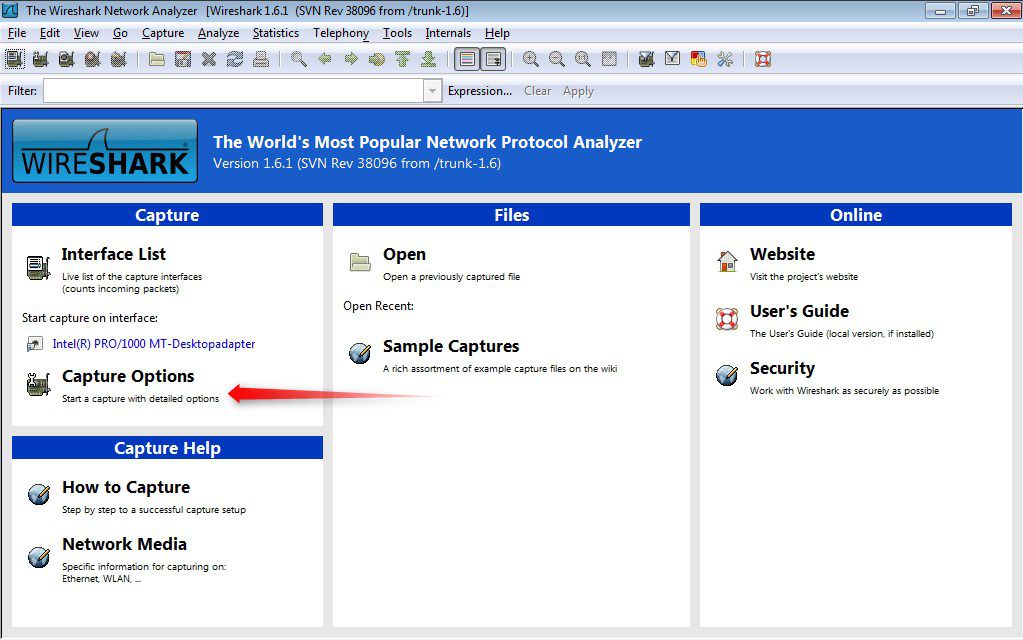

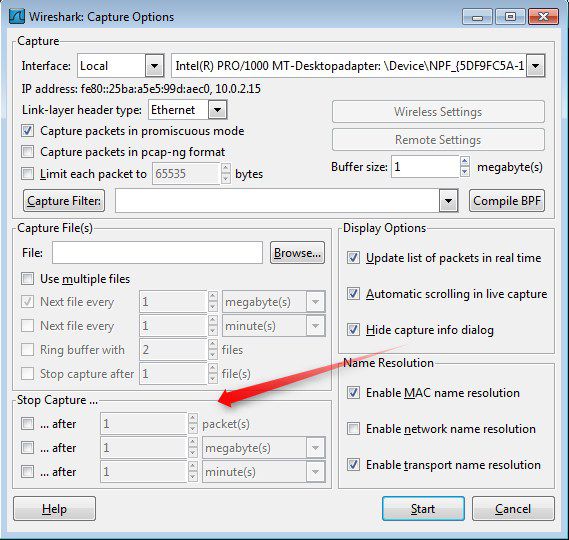

Anschließend müssen die Capture- Optionen definiert werden. Klicken Sie hierzu in Wireshark auf "Capture Options". Hier legen Sie die Kriterien fest, nach welchen Mustern Sie scannen möchten.

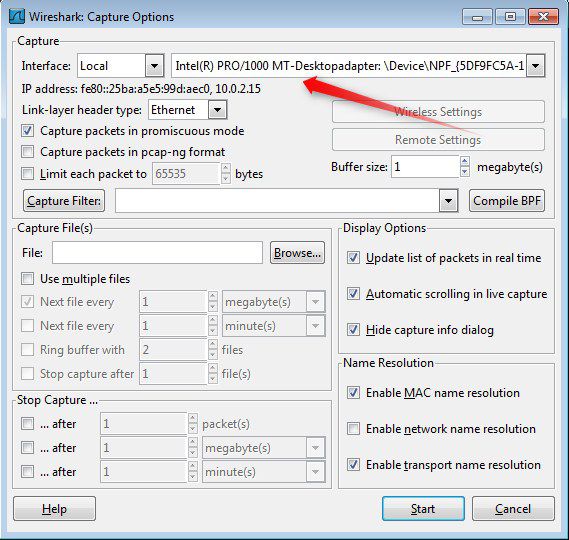

Zuerst prüfen wir das ausgewählte Netzwerk Interface.

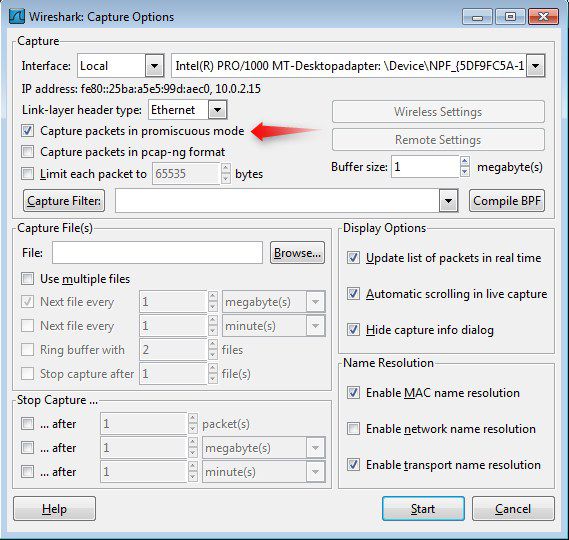

Promiscuous Mode

Wenn der Promiscuous Mode aktiviert wird, schneidet Wireshark den ganzen Traffic im Netzwerk mit, den es erkennen kann. Wird der Promiscuous Mode nicht aktiviert, wird nur der Traffic einbezogen, der direkt an unsere oben ausgewählte Netzwerkkarte geschickt wird.

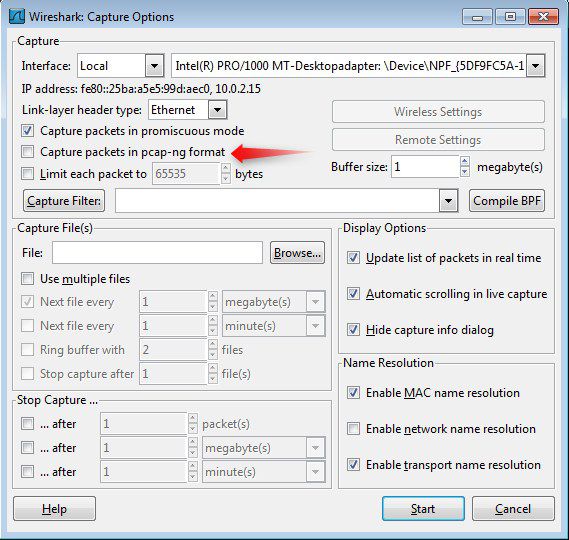

pcap-ng format

Wird dieser Punkt aktiviert, werden die Pakete im next-generation Format gecaptured. Der Unterschied zwischen den Formaten liegt im Umfang der gesammelten Daten. pcap-ng verwendet z.B. einen erweiterten Zeitstempel, speichert zusätzliche Informationen über die NIC u.m. Der Übersichtlichkeit halber sollte zu Beginn darauf verzichtet werden.

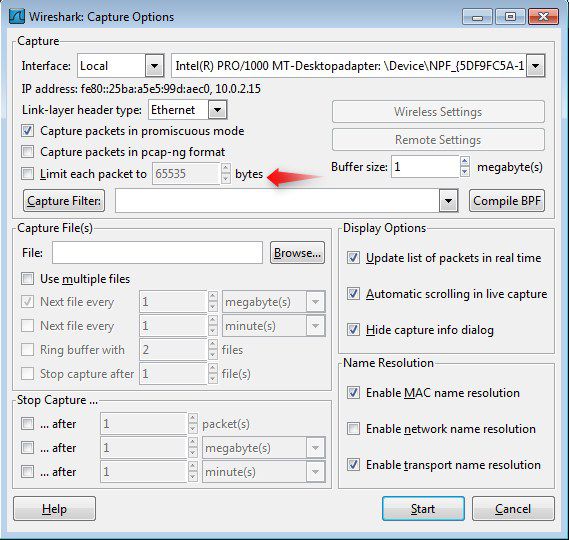

Limit each packet to

Hier kann die Größe eines jeden Pakets beschränkt werden. In der Größenangabe sind u.a. auch die Header inkludiert. Ist der Punkt deaktiviert, gibt es keine Begrenzung.

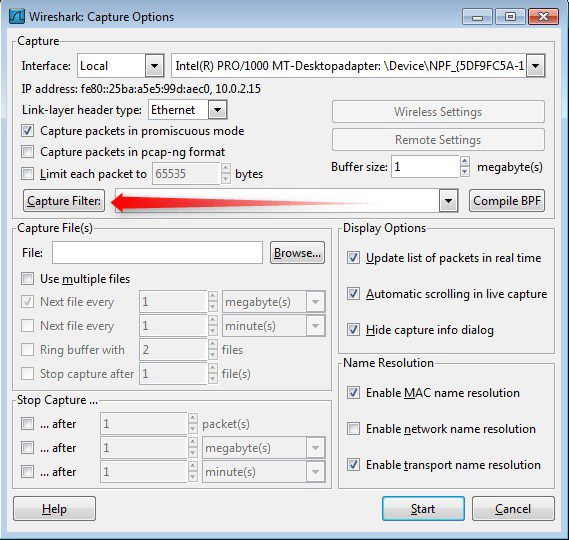

Filter

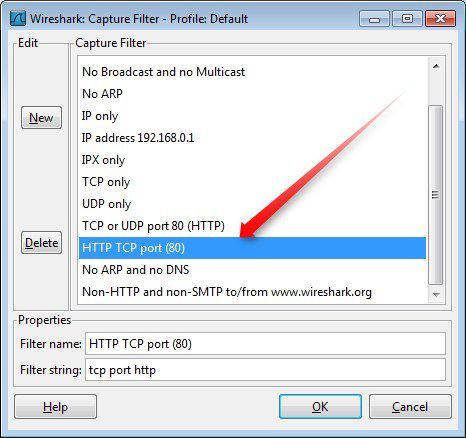

Um die sehr umfangreiche Ausgabe etwas einzuschränken, können Sie in Wireshark Filter definieren. Wenn Sie nur nach HTTP Traffic suchen, können Sie den vordefinierten Filter für HTTP benutzen. Klicken Sie dazu auf "Capture Filter".

Wählen Sie den gewünschten Filter, in unserem Fall fahren wir mit dem HTTP TCP port (80) Filter fort. Sie können auch eigene Filter definieren oder mehrer Filter kombinieren.

Klicken sie anschließend auf "OK".

Sie können den Capture Prozess auch zeitlich begrenzen. Hierzu wählen Sie das entsprechende Format (Packets,Bytes, Minuten) und tragen einen entsprechenden Wert ein.

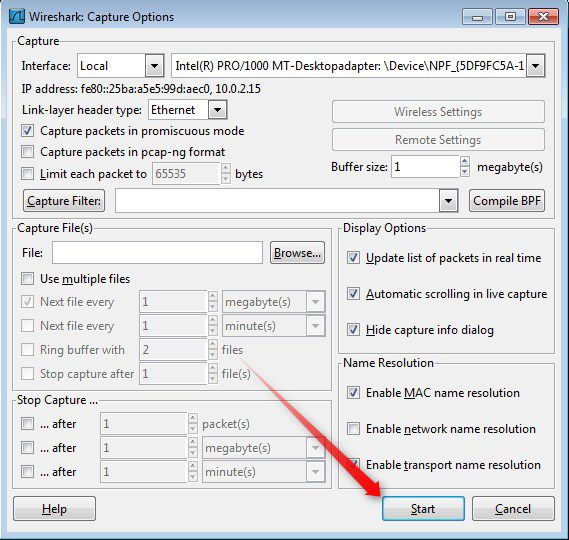

Starten Sie nun den Capture Vorgang, indem Sie auf "Start" klicken.

Anschließend haben Sie die Möglichkeit, die aufgezeichneten Pakete je nach Bedarf zu analysieren und auszuwerten.

Das Capture kann nach unterschiedlichen Kriterien sortiert und ausgewertet werden. Durch einen Klick auf die Pakete bekommen Sie genauere Informationen angezeigt.

Je nach Anwendungsfall bietet Wireshark von Haus aus weitere und tiefgehendere Möglichkeiten zur Traffic Analyse.

Hinterlasse einen Kommentar

Du musst angemeldet sein, um einen Kommentar schreiben zu können.